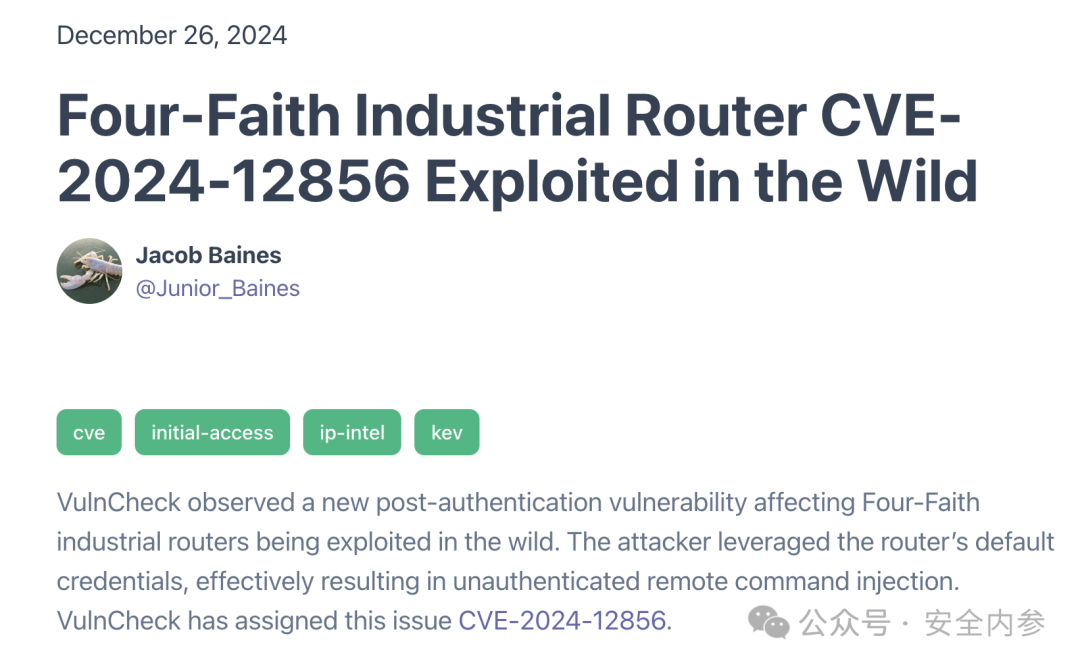

警惕!国产工业路由器零日漏洞疑遭攻击者利用

安全内参12月31日消息,美国漏洞情报公司VulnCheck警告称,有威胁行为者正在利用四信(Four-Faith)工业路由器的漏洞部署反向Shell。

被利用的漏洞编号为CVE-2024-12856,CVSS评分为7.2,由VulnCheck发现并指定编号。该漏洞为操作系统命令注入类型,攻击者可以利用路由器的默认凭据,远程执行命令注入。

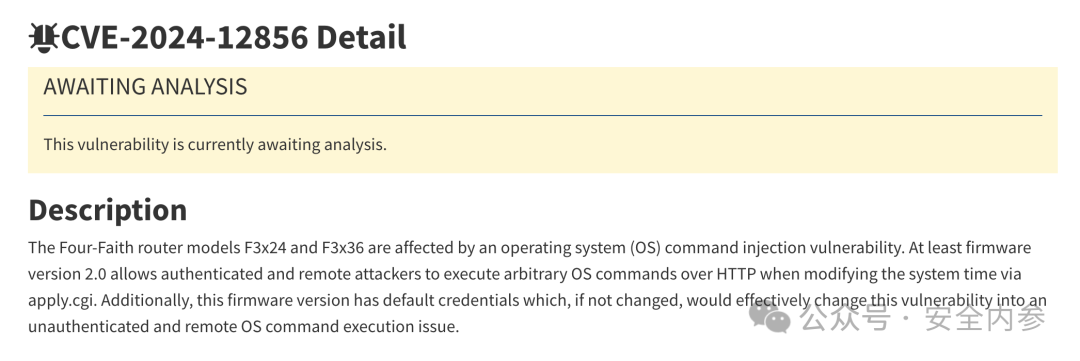

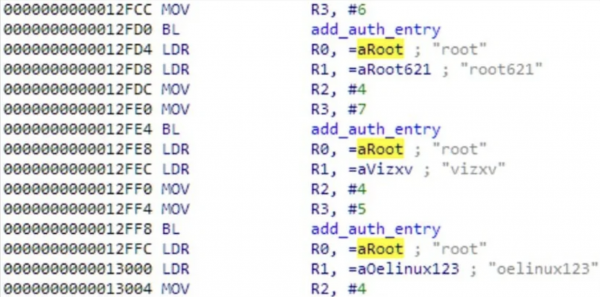

受影响的设备包括四信路由器F3x24和F3x36型号(固件版本2.0)。这些设备被发现存在默认凭据,可被攻击者利用执行远程命令。

美国国家标准技术研究院(NIST)在公告中指出:“至少从固件版本2.0开始,经过认证的远程攻击者可利用apply.cgi修改系统时间,通过HTTP执行任意操作系统命令。”

公告补充道:“此外,该固件版本的默认凭据如果未被更改,实际上会将此漏洞转化为一个未经认证的远程操作系统命令执行问题。”

根据VulnCheck的说法,已发现攻击者通过HTTP POST请求修改系统时间参数,目前估计约有1.5万台路由器可能受此漏洞影响。这些设备均由中国通信设备制造商四信生产,且面向互联网公开。

2024年11月,首批针对CVE-2024-12856漏洞的攻击活动被其他研究人员发现,而VulnCheck表示,其观察到的User-Agent与此前记录的类似,尽管有效载荷已发生变化。这些攻击至少来源于两个不同的IP地址。

此外,VulnCheck指出,这些攻击可能被误认为是针对CVE-2019-12168漏洞的利用尝试。后者涉及另一个apply.cgi端点的漏洞,但两者的底层组件并不相同。

VulnCheck于12月20日已通知四信,其漏洞正在野外被利用的情况,但目前尚未明确补丁的发布时间。

参考资料:securityweek.com

本文转载自https://www.secrss.com/articles/74196

文章评论