面对现实,安全工具正在让你变得不安全

在网络安全领域,有一个令人不安的话题值得讨论。虽然网络安全工具的目的是帮助组织降低风险,但它们最终往往会适得其反,尤其是由于我们将在本文中讨论的一些因素。

不信?我们来看几个例子。

最近的一个简单例子是,财政部最近发生了一起安全事件,原因是一家名为 BeyondTrust(我知道这个名字很讽刺)的安全云服务厂商遭到入侵。

但等等,还有更多,更多。

CISA 最近发布了 "2023 年最常被利用的漏洞 "报告。其中列出了哪些关键漏洞和厂商?

Fortinet FortiOS 和 FortiProxy SSL-VPN

(并非针对 Fortinet,但如果您访问 CISA 已知漏洞(KEV)目录,Fortinet 有 15~ 个条目)。

Barracuda Networks电子邮件安全网关

Zoho ManageEngine(包含安全组件/功能)

2024 年初,由于 VPN 厂商 Ivanti 的原因,CISA 自身也经历了一次事故。

当然,Crowdstrike 在 2024 年的表现相当亮眼。不过,那只是一次错误的更新,而不是安全事件或漏洞。尽管如此,他们是一家安全厂商,所以我们必须提到他们。

我无意挑剔微软;当然,微软的事件也与电子邮件之类的东西有关。尽管如此,微软的事件还是影响了美国联邦政府和国防部门的重要实体,受到网络安全审查委员会(CSRB)的调查,在 CISA KEV 中名列前茅,甚至被称为 "国家安全威胁",而微软却拥有数百亿美元的安全收入。

IAM厂商 Okta 近年来经历了多起影响声誉的安全事件。

这样的例子还有很多,但我只想与大家分享几个,为文章定下基调。

主题是安全工具是攻击面的一部分,也是备受追捧的攻击目标,因为安全工具通常具有较高的权限、对企业具有广泛而深远的影响力,以及一旦被攻破会产生重大影响。当然,随着越来越多的企业建立起日益复杂的安全工具堆栈来应对网络安全风险,安全工具也变得无处不在。

顺便说一句,我们无意批评安全厂商,因为我们知道没有任何软件或系统是无懈可击的。不过,这确实值得讨论一下,特别是考虑到安全工具的目的是减轻而不是传播组织风险,而且它们的整个商业模式都是建立在信任的基础上。

正如我在 Venture in Security 的朋友 Ross Haleliuk 所说:"行业中的一切都依赖于信任"。

有鉴于此,让我们进一步讨论一下这种情况。

CISO和风险自主权

最近,业内讨论的一个热门话题就是围绕CISO和风险自主权。

人们一直在讨论是安全承担风险,还是业务承担风险。我认为,在大多数情况下,风险并不归网络安全部门所有,而是归业务部门所有。

我们经常提供建议、宣传、教育和推荐,所有这些都是为了让业务能够在了解风险的情况下做出决策。我们可以一直这样做,直到筋疲力尽,但最终,业务还是会做他们想做的事。

Tyler Fararr在 CSO Online 上发表的文章《CISO 悖论:责任重大,权力很小,甚至没有权力》或最近一期名为《深度防御》(Defense in Depth)的播客节目《CISOs 确实承担风险》都很好地阐述了这一概念,我的朋友Ross Young在节目中指出,业务并不承担风险,安全的作用是教育、告知和建议,正如我在前面提到的那样。

现在,尽管存在这种CISO/安全悖论,让安全人员经常感到对业务决策及其风险影响无能为力,但有一个领域的风险是我们应该承担的,那就是安全工具。CISO 和安全组织/团队通常控制着企业内部使用的安全产品、厂商和工具。

这意味着当事故影响到组织时,我们失去了推卸责任的能力,而这与安全厂商和产品是息息相关的,我们直接做出了允许引入这些厂商和产品的决定。我们将工具/厂商/产品引入组织,并承担相关风险的责任。

风险和攻击面增加

正如我在开场白中提到的,安全产品和工具归根结底是组织攻击面的一部分。这些工具与其他软件和产品一样容易受到攻击。事实上,它们在运行时往往会提升特权和权限,使其受到的破坏和风险影响甚至比我们的业务伙伴使用的一些良性企业软件还要大。

这些产品和工具存在漏洞,需要进行安全配置、安全实施、持续维护和保持,我们对企业其他部门采用的所有基本安全实践在这里也同样适用。这些产品和工具是软件供应链的一部分,与其他任何产品和工具一样会带来风险,而且正如我们在上文所看到的,它们往往会造成严重的影响。

这些工具带来的风险也不局限于漏洞、配置和实施。过去一年中,网络安全领域的一个热门话题是安全工具的无序扩张,这个问题早该得到关注了。

正如我之前在《弹性网络》中所述,网络安全无序扩张的问题越来越严重。据估计,企业中安全产品/工具的平均数量从 70-90 种到高达 130 种不等,许多人认为这个问题已经失控。尽管如此,调查显示,大多数安全领导者计划在未来一年增加而不是减少他们的安全堆栈。这是由于威胁形势不断变化、攻击者的创造力以及现代数字企业的增长和复杂性等因素造成的。

由于技术的开发、设计和实施往往不安全,企业不得不使用越来越多的安全产品来应对风险。像 Jen Easterly 这样的领导者曾说过:"我们有一个软件质量问题。我们不需要更多的安全产品,我们需要的是更安全的产品",但这是在假定厂商会将安全置于功能开发、业务发展/增长、收入等竞争优先事项之上,这无异于对星星许愿。商业不是这样运作的。

这些工具不仅增加了漏洞、安全配置、安全集成和实施等方面的考虑因素,还增加了职业倦怠、认知超负荷和效率下降等因素,因为安全团队无法管理不断增长的安全堆栈,而且研究表明,许多工具实际上从未得到全面实施、配置、调整和优化,给组织带来的价值也值得怀疑。

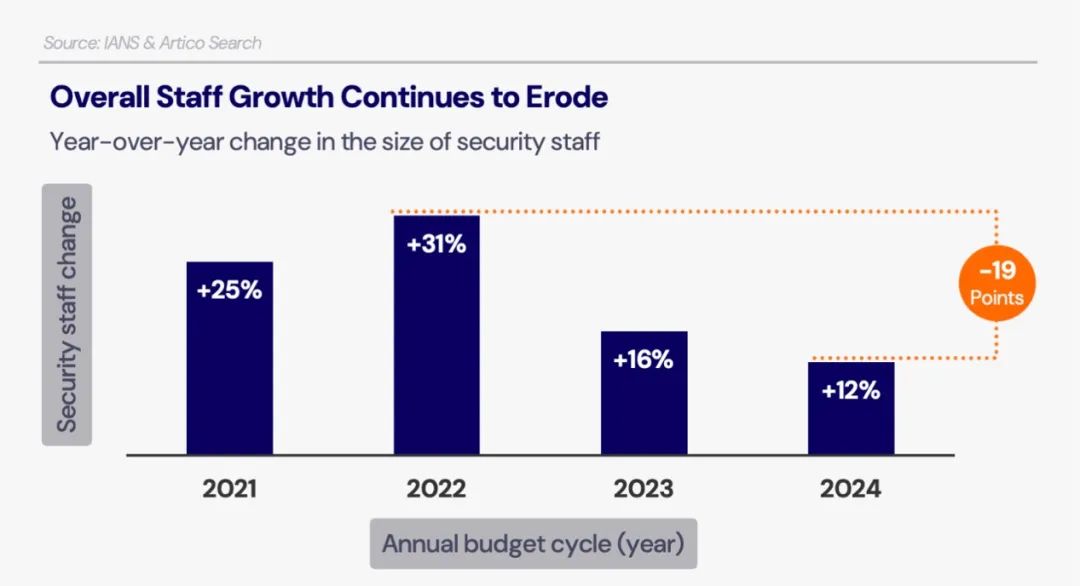

安全团队通常不会与企业安全工具堆栈增长一起线性增长,但团队仍要管理不断增长的工具堆栈。

例如,《IANS 2024 年安全预算基准报告》发现,安全人员数量的增长已经降温,从 2022 年的 31% 降至 2024 年的 12%。

这并不是说安全人员的增长应该是无限的,但在安全领导者承认计划增加更多安全工具的同时,安全人员的增长却在持续下降,即使团队已经难以妥善管理已有的安全工具,这并不是一个好兆头。再加上 2023 年至 2024 年 NVD 中 CVE 漏洞的年同比增长率高达 39%,这无疑是一条通往问题的道路。

这些工具也需要打补丁、确保安全和维护,即使在工具作为 SaaS 使用的情况下,也不能让组织免除来自厂商/工具的风险,因为 SaaS 也已成为软件供应链的重要组成部分,SaaS 工具和产品与自托管工具一样,都是攻击者的目标。

这根本就是一个不现实的、不断恶化的问题。

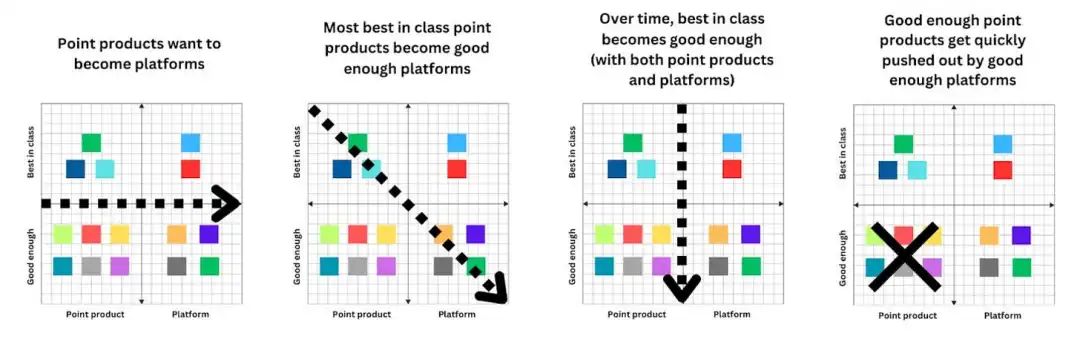

平台与单点产品--风险无差别

现在,安全工具泛滥的问题再次引发了关于平台产品与单点产品的争论,并导致 Palo Alto、Crowdstrike 和 Wiz 等主要安全厂商推动 "平台 "论调,向安全客户提出令人信服的价值主张,即与其管理难以维持且不断增长的安全工具堆栈,还不如利用具有广泛强大功能的平台产品来整合工具堆栈。

这是一个完全有道理的论点,在许多情况下,用强大的平台替换细分的产品是有意义的,但我这样说有一个重要的前提,那就是网络安全是一个非常广阔的领域,不可能由一家厂商来统治所有厂商。网络安全是横向的,而不是纵向的,这意味着网络、身份、存储、计算、开发、CI/CD 等一切都需要安全保护,而没有任何一家厂商能够或将会确保这一切的安全。

这使得创新型创始人和初创企业能够应对细分的新兴风险和攻击载体,因为他们有能力比一些大型行业领导者和现有企业更快地行动和应对网络安全形势。

尽管如此,工具和能力往往会商品化,分类的工具和能力会通过并购进行整合。行业领导者会收购规模较小的创新型公司,或在其平台上建立能力,以应对新的挑战和风险。

在 "平台与同类最佳对比是看待行业的错误方式 "一文中,我们可以找到一种很好的方式来直观地理解和思考这一自然生命周期。

我说风险不分贵贱,是因为每个单点产品和平台都面临着独特的风险。

单点产品通常是创新型初创企业看到行业空白,并着手通过一种新的、有前途的解决方案来解决这一问题的结果。问题是,这些产品通常意味着小而精干的团队,他们更关注的是上市速度、市场份额、客户吸引力以及找到产品的市场契合点,而不是安全性。

这并不是说单点产品和小型厂商就不能拥有安全的产品和公司,但毋庸置疑的是,与一些资源充足的大型行业领导者相比,他们往往没有那么多的资源和带宽来专注于确保其产品和组织的安全,而这些领导者通过自己的成功找到了一些喘息的空间。

相反,拥有综合平台和产品的行业领导者则命运多舛。由于它们的市场份额、影响力和成功率都遥遥领先,它们的产品被客户和攻击者广泛使用、了解和熟悉。微软等公司在软件行业中占据主导地位,它们在 CISA KEV 中也占据主导地位,这是有原因的:它们是攻击者极具吸引力的目标。由于客户群庞大,广泛使用的产品或平台漏洞意味着潜在目标众多。同样的道理也适用于 ZScaler、Crowdstrike、Okta 和 Palo Alto 等安全领导者。

正如人们所说,欲戴王冠,必承其重。

在风险管理方面,两种模式的另一个考虑因素是各自的取舍。对于单点解决方案,你不可避免地需要管理、配置、调整、保护和维护更多的工具。而使用平台时,工具更少,但系统风险却更大,这意味着风险更集中,因为更依赖于更少的厂商,而如上所述,这些厂商本身就是大目标。

每条道路都有其危险性。

结束语

现在,尽管大家都在讨论网络安全事件、安全厂商/产品在攻击面管理中的作用以及网络安全行业信任的重要性,但一个明显的讽刺是,尽管发生了这些事件,购买模式却基本保持不变。

有句话说:"信任是一点一滴赢得的,也是一桶一桶地失去的。"然而,具有讽刺意味的是,在网络安全这个以信任为生命线的行业中,事故对购买模式的影响似乎非常有限,甚至可以忽略不计。

遭遇事故的大型厂商在市场份额/股价方面大多未受损害。研究表明,事故通常导致股价下跌不到 1.4%,并在发生 41 天后反弹,而且往往会涨到比发生前更高的水平。

抛开股价和市场份额不谈,与安全产品和厂商挂钩的下游风险和对企业的影响是真实存在的,而且影响巨大。这是CISO和安全领导者必须承担的风险,也必须为此负责。

希望本文能够为大家提供思考的素材,因为现实情况是安全工具是我们攻击面的一部分,鉴于我们需要安全工具来降低风险,而每个单点产品和平台都有风险考虑因素,因此没有简单的解决方案。

原文链接:

https://www.resilientcyber.io/p/elephant-in-the-room-your-security

文章评论